NHK “Cyfrowy Tatuaż” Odcinek 1: Technologia IT i Prawo

Technologie IT i procedury prawne przedstawione w sobotnim dramacie NHK “Digital Tattoo” są oczywiście nieco koloryzowane i uproszczone dla potrzeb telewizji, ale są to rzeczywiste metody stosowane w sytuacjach zarządzania ryzykiem reputacyjnym.

Głównym punktem pierwszego odcinka jest scena, w której identyfikowany jest adres i nazwisko “Maski Księżycowego Zaćmienia”, który anonimowo groził śmiercią głównemu bohaterowi, YouTuberowi o pseudonimie Tygrys (w tej roli Kosuke Seto). Skupiając się na tej scenie, wyjaśnimy technologie IT i procedury prawne, które pojawiły się w pierwszym odcinku.

Tożsamość “Maski Księżycowego Zaćmienia” i administratora “God’s Eye”

“Analizując zdjęcia opublikowane przez Maskę Księżycowego Zaćmienia, natknąłem się na zdjęcia z tym samym tapetą. …spójrz.”

“Och, maska (wisząca na ścianie pokoju) jest taka sama.”

“Ten gość używa pseudonimu Jezus. Prowadzi anonimowego bloga o nazwie ‘God’s Eye’.”

NHK Saturday Drama “Digital Tattoo” Episode 1

Youtuber Taiga, w celu zidentyfikowania osoby, która anonimowo grozi mu śmiercią pod pseudonimem “Maska Księżycowego Zaćmienia”, poszukuje fragmentów informacji w Internecie. To nie jest ani czysta technologia IT, ani środek prawny, ale metoda “zdobywania tajnych informacji jednostki, wykorzystując psychologiczne luki i błędy w działaniu”, nazywana “inżynierią społeczną”. Jest to jedna z kluczowych metod rozwiązywania incydentów w Internecie.

W dramacie, ściana (na której wisiała maska) będąca tłem zdjęcia, które “Maska Księżycowego Zaćmienia” samodzielnie przesłał, pokrywa się ze ścianą pokoju administratora “God’s Eye”, która została przesłana na anonimowo prowadzonym blogu “God’s Eye”. Stąd wynika, że “Maska Księżycowego Zaćmienia” = “Administrator God’s Eye”.

Działania Maski Księżycowego Zaćmienia, czyli “umieszczenie charakterystycznego elementu swojego pokoju (maski) na tle zdjęcia przesyłanego na anonimowe forum”, mogą wydawać się nieco “nieostrożne”, ale w rzeczywistości, w przypadku rozwiązywania rzeczywistych incydentów, nie jest rzadkością identyfikowanie “sprawcy” na podstawie podobnych nieostrożnych działań.

Badanie informacji whois administratora “God’s Eye”

“Więc, sprawdziłem domenę tego gościa za pomocą @whois, ale jak się spodziewałem, była anonimowa.”

Jak wyżej

Następnie Tygrys próbuje zidentyfikować tożsamość operatora “God’s Eye”, znanego jako “Maska Księżycowego Zaćmienia”. Pierwszym krokiem było zbadanie informacji whois dotyczących domeny “God’s Eye”.

Własna domena i informacje whois

“God’s Eye” to strona internetowa obsługiwana za pomocą tzw. własnej domeny. Kiedy rejestrujesz własną domenę, musisz wpisać swoje dane, takie jak adres i nazwisko, do bazy danych “whois” i udostępnić je na całym świecie.

Jeśli chodzi o identyfikację administratora własnej domeny, prosimy o zapoznanie się z innym artykułem na naszej stronie internetowej.

https://monolith.law/reputation/whois[ja]

Informacje whois można sprawdzić za pomocą usług internetowych, takich jak “ANSI Whois”. W dramacie Tygrys używa fikcyjnej usługi internetowej “@whois” do przeprowadzenia podobnego badania.

Co to jest usługa rejestracji domeny anonimowej?

Jednak istnieje coś, co nazywamy usługą rejestracji domeny anonimowej. Jest to usługa przygotowana przez sprzedawców własnych domen, tzw. rejestratorów domen, dla osób, które chcą zarejestrować własną domenę, ale nie chcą ujawniać swojego adresu i nazwiska.

W przypadku domen zarejestrowanych za pomocą tej usługi, informacje zarejestrowane jako informacje whois są informacjami rejestratora domeny, a nie osobą, która nabyła daną domenę. Dlatego nawet jeśli odwołasz się do informacji whois, nie możesz uzyskać informacji o rejestratorze domeny.

Analiza informacji o ID przydzielonym w analizie dostępu do “God’s Eye”

W przypadku identyfikacji operatora anonimowej strony internetowej w sieci, nawet jeśli nie ma informacji na tej stronie (nazwijmy ją A),

- najpierw szukamy innej strony (nazwijmy ją B), którą zarządza ta sama osoba co A

- następnie sprawdzamy, czy możemy zidentyfikować nazwisko i adres operatora na stronie B

To są możliwe środki. Jeśli Tygrys stwierdzi, że nie ma informacji w “God’s Eye” (powyżej A), następnie przeszukuje inne strony (B).

Usługa analizy dostępu i ID przydzielone

“Kiedy sprawdziłem narzędzie do analizy dostępu do jego strony internetowej, odkryłem przydzielone ID. Kiedy użyłem ExDB do wyszukania jego ID, dotarłem do strony VTubera o nazwie Tomochin.”

Jak wyżej

Kluczem, który Tygrys użył tutaj, jest ID przydzielone przez usługę analizy dostępu. Usługi analizy dostępu często oferują ID przydzielone dla każdego użytkownika, aby sprostać potrzebom takim jak “chcę sprawdzić informacje o dostępie do każdej strony, którą zarządzam, na usłudze analizy dostępu”.

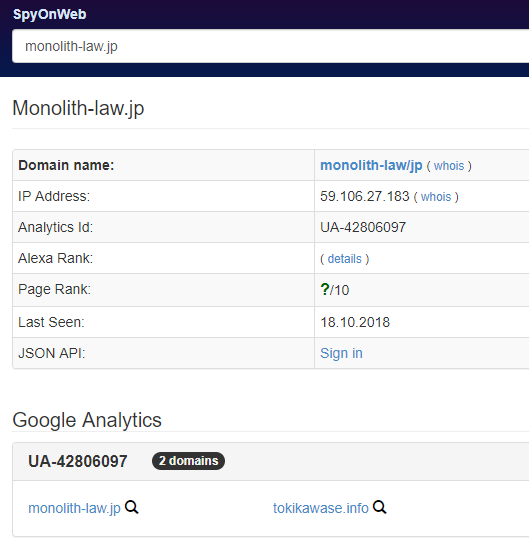

Na przykład, nasza kancelaria korzysta z “Google Analytics”, które można nazwać de facto standardem usług analizy dostępu, a kod, który nasza kancelaria osadza dla “Google Analytics”, jest

gtag(‘config’, ‘UA-42806097-2’);

taki.

Oznacza to “druga strona użytkownika ‘UA-42806097′”. Innymi słowy, czytając ten kod, możemy postawić następującą hipotezę.

Operator Kancelarii Prawnej Monolith prowadzi co najmniej jedną inną stronę, “UA-42806097-1”.

Badanie za pomocą “SpyOnWeb”

Strona “SpyOnWeb” bada i rejestruje ID “Google Analytics” dla każdej strony internetowej w sieci.

Korzystając z tej usługi, można na przykład uzyskać informacje takie jak lista stron zarządzanych przez użytkownika “UA-42806097”.

Strona “UA-42806097-1” to prywatna strona głównego adwokata naszej kancelarii.

W dramacie, Tygrys użył tej metody w fikcyjnej usłudze internetowej “ExDB” i odkrył, że to samo ID przydzielone jest do strony VTubera “Tomochin” (strona B), co sugeruje, że operatorzy tych dwóch stron są prawdopodobnie tacy sami.

Identyfikacja identyfikatora afiliacyjnego oraz danych osobowych i bankowych

Następnie, Tygrys próbuje zidentyfikować operatora strony B. Zwraca uwagę na fakt, że na stronie Tomochin znajdują się reklamy afiliacyjne.

Dane osobowe operatora strony i reklamy afiliacyjne

“Ale co ciekawe, na tej stronie są reklamy afiliacyjne.

Jak wyżej

(…)

Aby otrzymać wynagrodzenie z tych reklam, konieczne jest zarejestrowanie konta bankowego, a użytkownik musi podać swoje dane osobowe.”

Reklamy afiliacyjne to, mówiąc prosto, system, w którym “kiedy użytkownik odwiedzający stronę kliknie na baner itp., wynagrodzenie afiliacyjne jest przekazywane na konto bankowe operatora strony”.

Co oznacza, że aby korzystać z reklam afiliacyjnych, operator strony musi podać swoje dane osobowe, przynajmniej numer konta bankowego, dostawcy usług afiliacyjnych.

W związku z tym, jeśli przeanalizujesz reklamy afiliacyjne (dokładniej, jeśli zrozumiesz sieć afiliacyjną i zbadasz, które przedsiębiorstwo dokonuje ostatecznego przelewu na konto bankowe operatora B), możesz dowiedzieć się, które przedsiębiorstwo posiada informacje o koncie bankowym (i inne dane osobowe) operatora B.

Jeśli te informacje zostaną ujawnione, wystarczy poprosić to przedsiębiorstwo o ujawnienie informacji o operatorze B (czyli operatorze A). Jednak wniosek o ujawnienie nie jest tak prosty. Dla danego przedsiębiorstwa, te informacje są danymi osobowymi klienta i nie są łatwo ujawniane zwykłym osobom (lub ich prawnikom). Tygrys zdecydował się zakończyć śledztwo na tym etapie i poprosić o pomoc prawnika Iwai (pana Takahashi Katsunori).

Wniosek o ujawnienie informacji przez Izby Adwokackie (zapytanie na podstawie artykułu 23)

“Ale nie powiedzą mi tego, nawet jeśli zapytam. Wtedy pojawia się wujek. Jeśli wujek ma uprawnienia adwokackie, może uzyskać informacje za pomocą zapytania na podstawie artykułu 23.”

Jak wyżej

Adwokaci mają prawo do korzystania z tzw. “przywileju”, którym jest zapytanie do Izby Adwokackiej, inaczej “zapytanie na podstawie artykułu 23”. To nie jest wniosek o ujawnienie informacji skierowany do danego przedsiębiorstwa przez adwokata jako osobę prywatną, ale wniosek o ujawnienie informacji skierowany do Izby Adwokackiej, który jest realizowany w imieniu Izby Adwokackiej.

https://monolith.law/reputation/references-of-the-barassociations[ja]

Tygrys poprosił adwokata Iwai o przyjęcie tej sprawy i przeprowadzenie zapytania do Izby Adwokackiej (zapytanie na podstawie artykułu 23). To zapytanie zakończyło się sukcesem, a adwokat Iwai zidentyfikował operatora VTuber Tomochin (operatora B) = operatora “God’s Eye” (operatora A) = Maska Księżycowego Zaćmienia.

https://monolith.law/digitaltattoo.html[ja]

Podsumowanie

Oczywiście, rzadko zdarza się, że stosuje się tak wiele różnych środków naraz, a także rzadko zdarza się, że wszystkie podjęte działania kończą się sukcesem.

Jednak w rzeczywistych sytuacjach zarządzania ryzykiem reputacyjnym, identyfikacja operatorów stron internetowych za pomocą metody “hybrydowej”, łączącej technologię IT i środki prawne, jest niezwykle ważna i niezbędna.

Właśnie dlatego zarządzanie ryzykiem reputacyjnym jest trudne, jeśli nie jest prowadzone przez osobę dobrze zorientowaną zarówno w technologii IT, jak i prawie.

Category: Internet