Selittää 'Lähettäjän Tiedonjulkistamiskäsky Tapauksen', joka alkaa 1. lokakuuta 2024 (Reiwa 4) - Lähettäjän tunnistaminen nopeutuu

Reiwa 4 (2022) vuoden lokakuun 1. päivästä alkaen, niin sanottujen internetissä tapahtuvien herjausten ja huhuvahinkojen tekijöiden tunnistamiseksi, uusi järjestelmä nimeltä “Lähettäjän tietojen paljastamiskäsky” otetaan käyttöön. Lyhyesti sanottuna, tämä tarkoittaa seuraavaa:

- Aiemmin useiden oikeudenkäyntimenettelyjen (väliaikaiset toimenpiteet, oikeudenkäynnit) jälkeen hyväksyttyjen henkilötietojen paljastamisen osalta

- Uusi järjestelmä, joka käyttää “ei-riita-asia” -järjestelmää ja mahdollistaa tietojen nopean paljastamisen yhdellä menettelyllä

Tämä on siis kyseessä.

Tämä on uusi järjestelmä, joka on perustettu niin sanotun “Palveluntarjoajan vastuunrajoituslain” muutoksen myötä, mutta mitä konkreettisia menettelyjä se sisältää, ja mitä muutoksia se tuo verrattuna aiempaan? Selitämme “Lähettäjän tietojen paljastamiskäsky” -järjestelmää.

Aiemman julkaisijan tunnistusprosessin yleiskatsaus ja ongelmat

Aiemmin niin sanottu julkaisijan tunnistusprosessi oli erityisesti aikaa vievä, mikä oli suuri ongelma. Tässä artikkelissa jätämme yksityiskohdat pois, mutta yleiskatsauksena prosessi oli seuraava:

Ensinnäkin, julkaisijan tunnistusprosessi voidaan karkeasti jakaa kahteen tyyppiin.

Prosessi, joka alkaa IP-osoitteen paljastamispyynnöstä

Ensimmäinen tyyppi on sellainen, jossa SNS:n ylläpitäjä tai muu tahansa, joka hallinnoi palvelua, jossa on tehty herjaavia tai mainetta vahingoittavia julkaisuja (sisällöntarjoaja, CP), ei omista julkaisijan osoite- tai nimitietoja. Esimerkiksi Twitterin ylläpitäjä ei yleensä omista julkaisijan osoite- tai nimitietoja, ja anonyymien keskustelupalstojen tapauksessa ne eivät varmasti omista niitä. Tällaisissa tapauksissa prosessi on karkeasti ottaen seuraava:

- Ensin pyydetään CP:ltä julkaisijan IP-osoitteen paljastamista “väliaikaisen toimenpiteen” avulla, joka usein päättyy noin kuukauden kuluessa

- IP-osoitteen perusteella voidaan selvittää, mikä matkapuhelinoperaattori tai muu palveluntarjoaja (Internet Service Provider, ISP) julkaisija on käyttänyt, ja sitten pyydetään ISP:ltä julkaisijan osoite- ja nimitietojen paljastamista “oikeudenkäynnin” avulla, joka usein kestää noin puoli vuotta

- Ennen tätä, ISP:ltä pyydetään neuvotteluin tai väliaikaisten toimenpiteiden avulla, että lokitietoja ei poisteta oikeudenkäynnin aikana

Pääasiassa toisen vaiheen oikeudenkäynnissä tarvitaan noin puolen vuoden ajanjakso.

Prosessi, joka alkaa osoite- ja nimitietojen tai puhelinnumeron paljastamispyynnöstä

Toinen tyyppi on sellainen, jossa maksullisen webhotellipalvelun tai muun CP:n omistuksessa on julkaisijan osoite- ja nimitiedot tai puhelinnumero. Tässä tapauksessa voidaan alusta alkaen pyytää CP:ltä osoite- ja nimitietojen paljastamista, mutta tämä prosessi vaatii oikeudenkäynnin. Eli:

- CP:ltä pyydetään oikeudenkäynnin avulla julkaisijan osoite- ja nimitietojen tai puhelinnumeron paljastamista

- Ennen tätä, joissakin tapauksissa on tarpeen pyytää CP:ltä neuvotteluin tai väliaikaisten toimenpiteiden avulla, että lokitietoja ei poisteta oikeudenkäynnin aikana

- Jos puhelinnumero paljastetaan, matkapuhelinoperaattorilta tai muulta taholta pyydetään “23 artiklan mukaisen tiedustelun” avulla osoite- ja nimitietojen paljastamista

Lopulta, koska osa prosessista vaatii oikeudenkäynnin, tarvitaan jälleen noin puolen vuoden ajanjakso.

Mikä on “Lähettäjän tietojen paljastamismääräys” alkaen 1. lokakuuta 2024 (Reiwa 4)

1. lokakuuta 2024 (Reiwa 4) alkaen käynnistyvä “Lähettäjän tietojen paljastamismääräys” eroaa aiemmasta menettelystä seuraavilla tavoilla:

- CP (Content Provider), joka ei omista osoite- ja nimitietoja, voi paljastaa nämä tiedot yhdellä kerralla “ensimmäisessä” tapauksessa

- Tämä “yksi menettely” on nopea “ei-riita-asia”, kuten “väliaikainen määräys”, joten tarvittava aika lyhenee

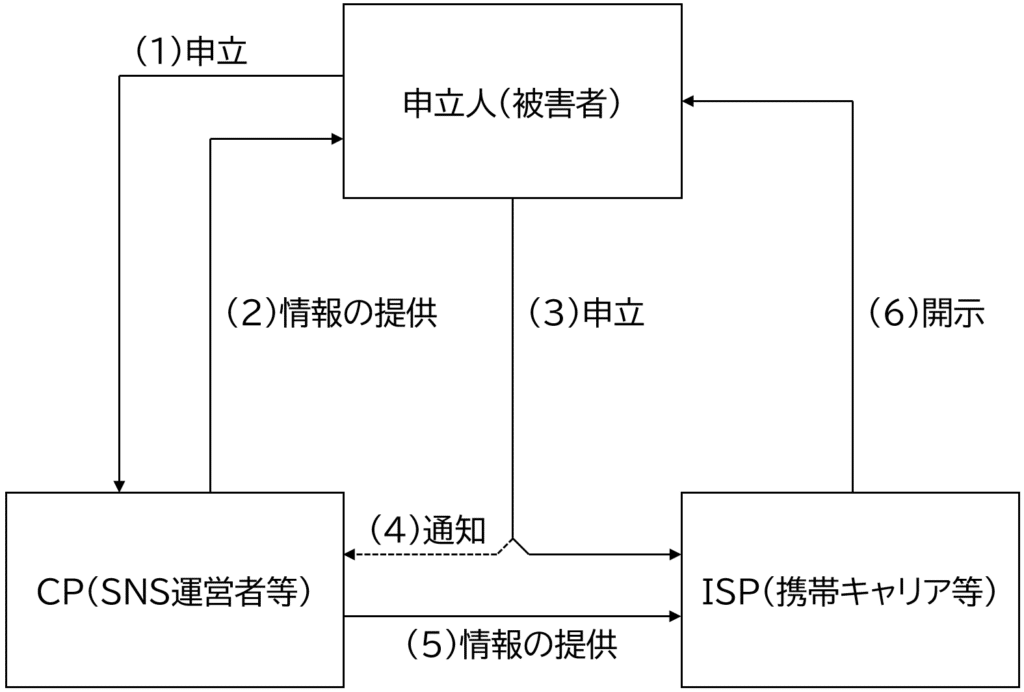

Menettelyn yleinen kulku on esitetty alla olevassa kuvassa.

“Lähettäjän tietojen paljastamismääräyksen” ja “tarjoamismääräyksen” hakeminen

Ensinnäkin, herjaus- ja huhuvahinkojen uhrit tekevät hakemuksen “Lähettäjän tietojen paljastamismääräyksestä” ja “Tarjoamismääräyksestä” CP:tä vastaan. Vaikka CP ei omista osoite- ja nimitietoja, kuten Twitterissä tai anonyymeissä keskustelupalstoissa, CP:n henkilöllisyys on tiedossa, joten tämä hakemus on aina mahdollinen.

Ja kuten aiemmin, jos kunnianloukkaus tai yksityisyyden loukkaus tunnustetaan, yksinkertaisesti sanottuna “jos viesti on laiton”, tämä hakemus hyväksytään.

Tarkemmin sanottuna, aiemmassa “väliaikaisessa määräyksessä” paljastaminen ei ollut mahdollista, ellei viestin laittomuuden lisäksi tunnustettu “säilyttämisen tarve”, mutta tässä hakemuksessa “säilyttämisen tarve” ei ole tarpeen.

Tiedon tarjoaminen

Kun hakemus hyväksytään, CP tarjoaa hakijalle “muiden paljastusvelvollisten palveluntarjoajien nimi- ja osoitetiedot”. Yksinkertaisesti sanottuna, tämä tarkoittaa ISP:n (Internet Service Provider) tietoja, eli muita kuin CP:tä, jotka ovat osallistuneet kyseiseen herjausviestiin.

Toisin sanoen, hakijan näkökulmasta, kun tämä tarjonta on tehty, on selvää, että kyseinen viesti on lähetetty minkä ISP:n kautta, mikä on lähes sama tilanne kuin aiemman “ensimmäisen” menettelyn IP-osoitteen paljastamisen väliaikaisen määräyksen voittamisen jälkeen.

“Lähettäjän tietojen paljastamismääräyksen” ja “poistamiskiellon määräyksen” hakeminen

Tämän tiedon tarjoamisen jälkeen hakija tekee samassa menettelyssä hakemuksen “Lähettäjän tietojen paljastamismääräyksestä” ja “Poistamiskiellon määräyksestä” ISP:tä vastaan.

Nämä ovat:

- Lähettäjän tietojen paljastamismääräys: pyytää ISP:tä paljastamaan lähettäjän osoite- ja nimitiedot

- Poistamiskiellon määräys: pyytää ISP:tä säilyttämään lokit menettelyn aikana, jotta ne eivät katoa

Nämä pyrkivät saavuttamaan saman vaikutuksen kuin aiemman “ensimmäisen” menettelyn osoite- ja nimitietojen paljastamisvaatimus ja lokien säilyttämisen oikeudenkäyntiulkoiset neuvottelut tai väliaikaiset määräykset.

Ilmoitus

Samanaikaisesti hakija ilmoittaa CP:lle, että hän on tehnyt hakemuksen “Lähettäjän tietojen paljastamismääräyksestä” myös ISP:lle.

Tiedon tarjoaminen

Tämän ilmoituksen saatuaan CP tarjoaa ISP:lle lähettäjän IP-osoitteen. ISP voi tunnistaa lähettäjän muodossa “Kuka oli käyttäjä, joka käytti IP-osoitetta ●●.●●.●●.●● päivänä ●●, kuukaudessa ●●, vuonna ●●, kello ●●:●●:●●”, joten tässä vaiheessa “kuka on kyseisen herjausviestin lähettäjä” voidaan sisäisesti tunnistaa.

Tarkemmin sanottuna, tässä vaiheessa ISP kuulee kyseisen lähettäjän mielipiteen. Toisin sanoen, jos esimerkiksi viestin katsotaan todennäköisesti loukkaavan kunniaa, ISP kysyy lähettäjältä, onko olemassa olosuhteita, jotka kiistävät kunnianloukkauksen, kuten “vaikka viesti näyttää perusteettomalta huhulta, lähettäjä on tehnyt kritiikkiä todisteiden perusteella, joten se on laillinen viesti, joka ei loukkaa kunniaa”, ja harkitsee tätä.

Osoite- ja nimitietojen paljastaminen

Jos ISP:lle tehty hakemus “Lähettäjän tietojen paljastamismääräyksestä” hyväksytään, ISP paljastaa hakijalle lähettäjän osoite- ja nimitiedot. Toisin sanoen, tässä vaiheessa lähettäjän tunnistaminen toteutuu.

Tarkemmin sanottuna, tässä vaiheessa ISP ilmoittaa lähettäjälle, että “paljastus on tehty”.

Lähettäjän tietojen paljastamismääräyksen edut

Kuten yllä mainittiin, lähettäjän tietojen paljastamismääräyksen erityispiirre on, että se mahdollistaa lähettäjän osoitteen ja nimen paljastamisen yhdessä menettelyssä. Tämä ei ole oikeudenkäynti, vaan “ei-riita-asia”, joka on suhteellisen lyhyt menettely.

“Ei-riita-asia” ei ehkä ole tuttu termi, mutta esimerkiksi holhouksen aloittamisen tuomioistuimen päätös ja adoptioluvan myöntäminen ovat aina olleet “ei-riita-asioita”. Tällaiset menettelyt ovat nopeampia kuin “oikeudenkäynnit”, jotka vievät enemmän aikaa.

Kuinka paljon aikaa todellisuudessa tarvitaan lähettäjän tietojen paljastamismääräyksen menettelyyn? Tämä järjestelmä ei ole vielä käynnistynyt, joten sen käynnistämisen jälkeen on vielä epäselvyyksiä. Kuitenkin esimerkiksi aikuisen holhouksen tuomioistuimen päätöksen katsotaan usein päättyvän 1-2 kuukaudessa, jos kyseessä on suhteellisen yksinkertainen tapaus. Lähettäjän tietojen paljastamismääräys saattaa vaatia hieman enemmän aikaa verrattuna tähän. Kuitenkin, verrattuna aiempaan menettelyyn, joka kesti yleensä yli puoli vuotta, on todennäköistä, että se päättyy noin puolessa ajassa, muutamassa kuukaudessa.

Yhteenveto: Nopea tekijän tunnistaminen lähettäjän tietojen paljastamiskäskyn tapauksessa

Lähettäjän tietojen paljastamiskäsky ei ole vielä aloitettu tämän artikkelin kirjoitushetkellä, ja sen käytännön yksityiskohdissa on vielä epäselvyyksiä. Erityisesti olemme kiinnostuneita siitä, kuinka kauan kestää saada henkilön nimi ja osoite paljastettua todellisuudessa. Tämä on erityisen tärkeää meille, sillä olemme lakitoimisto, joka käsittelee useita mainehaittojen hallintaan liittyviä tapauksia, mukaan lukien tekijän tunnistaminen.

Kuitenkin, joka tapauksessa, on selvää, että mainehaittojen uhrien aika tunnistaa tekijä ja vaatia vahingonkorvausta tai estää tulevien vahinkojen laajeneminen tulee lyhentymään entisestään. Tämän järjestelmän tehokas hyödyntäminen uhrien nopean avun saamiseksi on jotain, mitä meidän pitäisi odottaa.

Lisäksi, ei pelkästään lähettäjän tietojen paljastamiskäskyyn liittyen, vaan myös kun uusia oikeudellisia menettelyjä luodaan ensimmäistä kertaa, on olemassa riski, että ongelmia ilmenee odottamattomissa paikoissa, koska sekä asianajajilla että tuomioistuimilla ei ole kokemusta näistä menettelyistä. Vastaus näihin ongelmiin perustuu syvälliseen tietoon ja osaamiseen kyseisellä alalla. On todennäköistä, että tämän järjestelmän, erityisesti sen alkuvaiheessa, sujuvaan toimintaan pääsee parhaiten käsiksi sellaisen lakitoimiston avulla, jolla on kokemusta ja osaamista mainehaittojen hallinnasta.

Esittely toimistomme toimenpiteistä

Monolis Lakitoimisto on erikoistunut IT- ja erityisesti internet-oikeuteen. Viime vuosina, jos sallimme verkkoon leviävien mainehaittojen tai herjausten tiedot jatkuvan, se voi aiheuttaa vakavia vahinkoja. Toimistossamme tarjoamme ratkaisuja mainehaittojen ja nettikiusaamisen torjumiseksi. Yksityiskohtia on kuvattu alla olevassa artikkelissa.

Category: Internet