NHK “Digitale Tatoeage” Aflevering 1: IT-technologie & Wetgeving

De IT-technologieën en juridische procedures die verschijnen in de NHK zaterdagdrama ‘Digital Tattoo’ zijn natuurlijk enigszins geromantiseerd en weggelaten voor televisiedrama, maar ze worden daadwerkelijk gebruikt in situaties van reputatieschade.

Het hoogtepunt van de eerste aflevering is waarschijnlijk de scène waarin de identiteit en het adres van ‘Lunar Eclipse Mask’, die een moorddreiging heeft geuit op het anonieme berichtenbord tegen de hoofdpersoon, YouTuber Taiga (gespeeld door Kōji Seto), wordt onthuld. Rond deze scène zal ik de IT-technologieën en juridische procedures uitleggen die in de eerste aflevering zijn geïntroduceerd.

De identiteit van ‘Maansverduistering Masker’ en de beheerder van ‘God’s Eye’

“Toen ik de afbeeldingen van ‘Maansverduistering Masker’ analyseerde, ontdekte ik afbeeldingen met hetzelfde behang… Kijk maar.”

“Oh, het masker (dat aan de muur van de kamer hangt) is hetzelfde.”

“Deze kerel gebruikt de alias Jezus. Hij beheert een anonieme blog genaamd ‘God’s Eye’.”

NHK Zaterdag Drama ‘Digital Tattoo’ Aflevering 1

De YouTuber Taiga speurt op het internet naar stukjes informatie om de identiteit van ‘Maansverduistering Masker’, die anoniem doodsbedreigingen tegen hem plaatst op een berichtenbord, te achterhalen. Dit is geen pure IT-techniek of juridische methode, maar een techniek genaamd ‘social engineering’, die inspeelt op menselijke psychologische zwakheden en fouten in gedrag om persoonlijke geheime informatie te verkrijgen. In feite is het een van de belangrijkste methoden om incidenten op het internet op te lossen.

In het drama blijkt dat de muur (waar het masker aan hangt) op de achtergrond van de foto’s die ‘Maansverduistering Masker’ zelf heeft geüpload, overeenkomt met de muur in de kamer van de beheerder van ‘God’s Eye’, die ook anoniem is geüpload op de blog ‘God’s Eye’. Hieruit blijkt dat ‘Maansverduistering Masker’ = ‘God’s Eye beheerder’.

Deze actie van ‘Maansverduistering Masker’, namelijk het ‘onvoorzichtig’ tonen van een kenmerkend deel van zijn kamer (het masker) op de achtergrond van de foto’s die hij uploadt naar het anonieme berichtenbord, is een beetje ‘onvoorzichtig’, maar er zijn veel gevallen waarin de ‘dader’ op dezelfde manier wordt geïdentificeerd op basis van onvoorzichtig gedrag in daadwerkelijke incidentoplossingsscenario’s.

Onderzoek naar de whois-informatie van de beheerder van ‘God’s Eye’

“Dus, ik heb de domein van deze kerel onderzocht met @whois, maar zoals verwacht was het anoniem.”

Idem

Vervolgens probeert Taiga, vanuit het feit dat hij de ‘Maansverduistering Masker = God’s Eye Operator’ is, de identiteit van de God’s Eye Operator te achterhalen. Het eerste wat hij deed was het onderzoeken van de whois-informatie met betrekking tot het domein van God’s Eye.

Eigen domein en whois-informatie

‘God’s Eye’ was een site die werd beheerd met een zogenaamd eigen domein. Wanneer je een eigen domein verkrijgt, moet de domeinverkrijger zijn adres en naam registreren in een database genaamd ‘whois’ en deze wereldwijd publiceren.

Voor meer informatie over het identificeren van de beheerder van een eigen domein, zie het aparte artikel op onze kantoorwebsite.

https://monolith.law/reputation/whois[ja]

Whois-informatie kan worden gecontroleerd met behulp van webservices om deze te raadplegen, zoals ‘ANSI Whois’. In het drama gebruikte Taiga een fictieve webservice genaamd ‘@whois’ om een soortgelijk onderzoek uit te voeren.

Wat is een anonieme domeinregistratieservice?

Echter, er bestaat ook zoiets als een anonieme domeinregistratieservice. Dit is een service die domeinregistrars, oftewel verkopers van eigen domeinen, aanbieden voor mensen die een eigen domein willen verkrijgen maar hun adres en naam niet willen publiceren.

In het geval van domeinen die zijn geregistreerd met deze service, is de informatie die als whois-informatie wordt geregistreerd, niet de informatie van de persoon die het betreffende domein heeft verkregen, maar de informatie van de domeinregistrar. Daarom, zelfs als je de whois-informatie raadpleegt, kun je de informatie van de domeinregistrant niet verkrijgen.

Analyse van toegewezen ID-informatie van ‘God’s Eye’ toegangsanalyse

Wanneer je de beheerder van een anonieme site op het internet wilt identificeren, zelfs als er geen informatie op die site (laten we het A noemen) is, kun je:

- Eerst zoeken naar andere sites (laten we het B noemen) die door dezelfde persoon als A worden beheerd

- Onderzoek of je de naam en het adres van de beheerder op site B kunt identificeren

Dit zijn mogelijke methoden. Als Taiga besluit dat er geen informatie in ‘God’s Eye’ (de bovengenoemde A) te vinden is, zal hij vervolgens zoeken of er andere sites (B) zijn.

Toegangsanalyse service en toegewezen ID

“Toen ik de toegangsanalysetool van zijn homepage onderzocht, kwam ik erachter wat zijn toegewezen ID was. Toen ik zijn ID zocht met ExDB, kwam ik terecht op de site van een VTuber genaamd Tomochin.”

Idem

Wat Taiga hier als ‘sleutel’ heeft gebruikt, is de toegewezen ID van de toegangsanalyse service. Toegangsanalyse services bieden vaak een toegewezen ID per gebruiker om te voldoen aan de behoeften van gebruikers die meerdere sites beheren en die een uitgebreid overzicht van de toegangsinformatie van elke site op de toegangsanalyse service willen hebben.

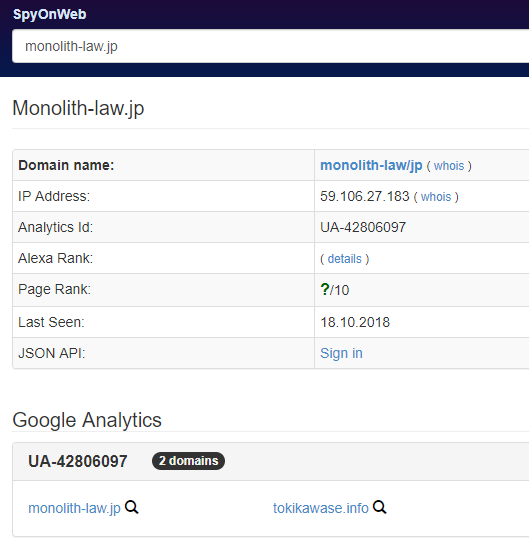

Bijvoorbeeld, ons kantoor gebruikt ‘Google Analytics’, wat kan worden beschouwd als de de facto standaard van toegangsanalyse services, en de code die ons kantoor heeft ingebed voor ‘Google Analytics’ is:

gtag(‘config’, ‘UA-42806097-2’);

Dit betekent ‘de tweede site van de gebruiker ‘UA-42806097’. Met andere woorden, door deze code te lezen, kunnen we de volgende hypothese stellen:

De beheerder van Monolith Law Office beheert minstens één andere site, ‘UA-42806097-1’.

Onderzoek door ‘SpyOnWeb’

‘SpyOnWeb’ is een site die de ‘Google Analytics’ ID’s van elke website op het internet onderzoekt en registreert.

Met deze service kun je bijvoorbeeld een lijst krijgen van de sites die door de ‘UA-42806097’ gebruiker worden beheerd.

De ‘UA-42806097-1’ site is de persoonlijke site van de hoofdadvocaat van ons kantoor.

In het drama gebruikte Taiga deze methode met een fictieve webdienst genaamd ‘ExDB’ en ontdekte dat dezelfde toegewezen ID als ‘God’s Eye’ (Site A) ook op de site van VTuber ‘Tomochin’ (Site B) was geplakt, wat suggereert dat de beheerders van deze twee sites waarschijnlijk dezelfde zijn.

Identificatie van Affiliate ID en persoonlijke gegevens, bankrekening

Vervolgens onderzoekt Taiga of het mogelijk is om de beheerder van site B te identificeren. Wat zijn aandacht trok, was het feit dat er “affiliate-advertenties op Tomochin’s site zijn geplaatst”.

Affiliate-advertenties en persoonlijke informatie van sitebeheerders

“Maar wacht, deze site heeft affiliate-advertenties.

Idem

(…)

Om deze advertentie-inkomsten te ontvangen, is registratie van een bankrekening nodig en moeten gebruikers hun naam en adres opgeven.”

Affiliate-advertenties werken eenvoudig gezegd als volgt: “Wanneer een gebruiker die de site bekijkt op een banner klikt, wordt de affiliate-vergoeding overgemaakt naar de bankrekening van de sitebeheerder.”

Dit betekent dat sitebeheerders, om affiliate-advertenties te gebruiken, hun persoonlijke informatie, waaronder ten minste hun bankrekeningnummer, moeten verstrekken aan de aanbieders van de affiliate-service.

Daarom, als je affiliate-advertenties analyseert (of beter gezegd, als je het affiliate-netwerk begrijpt en onderzoekt welk bedrijf uiteindelijk geld overmaakt naar de bankrekening van de beheerder van site B), kun je achterhalen welk bedrijf de bankrekeninginformatie (en andere persoonlijke informatie) van de beheerder van site B kent.

Als deze informatie bekend is, hoeft men alleen maar het bedrijf te vragen om de informatie van de beheerder van site B (oftewel de beheerder van site A) te onthullen. Echter, dit verzoek om openbaarmaking is niet zo eenvoudig. Voor het betreffende bedrijf is deze informatie persoonlijke informatie van hun klant, en ze zijn niet snel bereid om deze informatie te delen met een gewone persoon (of hun advocaat). Daarom besloot Taiga om zijn onderzoek op dit punt te staken en om hulp te vragen aan de dubbele hoofdpersoon, advocaat Iwai (gespeeld door Takahashi Katsumi).

Openbaarmaking op verzoek van de Orde van Advocaten (Artikel 23 verzoek)

“Maar ze zullen het me niet vertellen als ik het vraag. Daarom komt de oom in beeld. Als de oom een gekwalificeerde advocaat is, kan hij het te weten komen door een Artikel 23 verzoek.”

Idem

Advocaten hebben het voorrecht om een verzoek tot de Orde van Advocaten, ook bekend als een “Artikel 23 verzoek”, te gebruiken. Dit is geen verzoek tot openbaarmaking aan het betreffende bedrijf door de advocaat als individu, maar een systeem waarbij de advocaat een verzoek tot openbaarmaking indient bij de organisatie “Orde van Advocaten”, die vervolgens een verzoek tot openbaarmaking van informatie indient.

https://monolith.law/reputatie/referenties-van-de-orde-van-advocaten[ja]

Taiga heeft advocaat Iwai gevraagd om deze zaak op zich te nemen en een verzoek tot de Orde van Advocaten (Artikel 23 verzoek) in te dienen om de zaak te behandelen. Dit verzoek was succesvol en advocaat Iwai heeft de identiteit van de VTuber Mochin (beheerder van B) = ‘God’s Eye’ beheerder (beheerder van A) = Lunar Eclipse Mask vastgesteld.

Klik hier voor een gedetailleerde uitleg over ‘Digitale Tatoeages’

Samenvatting

Natuurlijk, in de praktijk zijn er weinig gevallen waarin zo’n grote hoeveelheid maatregelen gecombineerd worden toegepast, en het is ook zeldzaam dat alle genomen maatregelen succesvol zijn.

Echter, zelfs in de realiteit van reputatieschadebeheer, is het identificeren van sitebeheerders door middel van een soort ‘hybride’ methode die IT-technologie en juridische maatregelen combineert, zeer belangrijk en absoluut noodzakelijk.

En daarom is reputatieschadebeheer, tenzij het wordt uitgevoerd door iemand die zowel IT als recht goed begrijpt, vrij moeilijk.

https://monolith.law/reputation/nhkdrama-degitaltatoo-02[ja]

Category: Internet